Bonjour à tous !

Ça y est, mes yeux sont fonctionnels, je peux donc reprendre mes activités, comme par exemple chercher un emploi de pentesteur hors région parisienne… ce qui n’est pas chose aisée.

Heureusement, nous, experts dans la sécurité de l’information, sommes plutôt doués pour trouver toute donnée susceptible de nous aider dans nos recherches d’emploi :

- Adresses email

- Noms, prénoms, adresses postales, numéros de téléphone

- Fonctions au sein d’une entreprise

- Centre d’intérêt

- etc.

Intéressons-nous à cette première étape visant à s’introduire dans une entreprise : la reconnaissance.

Introduction

Pour une recherche d’emploi, une attaque informatisée, ou tout un tas d’autres choses, la première étape est toujours la récolte d’informations.

Je parle bien ici de « récolte » car nous prendrons tout ce qui nous passe sous la main, pour trier ensuite.

Dans le cadre d’une recherche d’emploi, vous pouvez par exemple :

- prendre contact avec un ou deux employés de l’entreprise que vous ciblez, faire connaissance, pour ensuite dire « ah ! Tiens, au fait, vu que tu bosses pour *****, y aurait-y pas moyen que tu fasses passer mon CV aux RH? »

- vous renseigner sur le RH (centres d’intérêt, loisirs, etc.) ou sur les principaux cadres afin de discuter avec eux de sujets qui les intéressent : vous n’en serez que plus sympathique à leurs yeux (attention à ne pas trop en faire, ça se verrait…)

- etc.

Dans le cadre d’une tentative d’intrusion sur un réseau d’entreprise, vous pouvez :

- Vous faire passer de manière convaincante pour un employé de l’entreprise

- Usurper des adresses email internes dans le cadre d’une attaque par hameçonnage

- Cibler les serveurs que vous souhaitez attaquer

- Déduire logiquement le nom des serveurs de l’entreprise et l’architecture du réseau

- Récupérer des identifiants pour vous connecter au réseau ou à une quelconque base de données

- Vous faire ouvrir les portes de l’entreprise par un employé ignorant vos intentions réelles

- etc.

J’aborderai, exemples à l’appui, l’utilisation de quelques outils ou sites Internet pouvant vous aider dans votre reconnaissance.

Un incontournable : Maltego

Cet outil très professionnel nécessite la création d’un compte. Vous pouvez opter pour un compte « Community Edition » qui propose moins de fonctionnalités qu’un compte normal, mais qui est gratuit 🙂 (https://www.paterva.com/web6/community/maltego/)

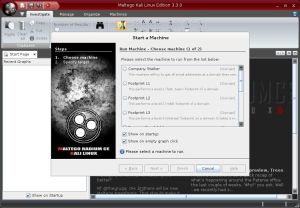

Pour une première utilisation, vous pouvez vous laisser guider par le logiciel. Sélectionnez alors « Start a new machine » puis « Company Stalker » (ou autre chose, selon vos besoins).

Je tenterai ici de récupérer toutes les informations possible sur une entreprise française.

Afin de cibler une entreprise, vous devrez renseigner son nom de domaine : l’adresse de son site Internet sans les « www ».

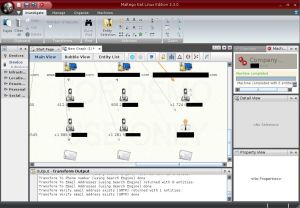

Après un petit temps d’attente, vous voici en possession d’une liste d’adresses email, ou d’autres données utiles.

A partir de là, vous pouvez choisir une ou plusieurs entités trouvées (des adresses email, dans notre exemple) et chercher tout ce qui peut y être associé.

Et là… c’est un florilège d’informations, fiables ou non (à vous de faire le tri), qui s’offre à vous :

- Numéros de téléphone

- Sites Internet

- Autres adresses email

- Noms / prénoms

Bien souvent, vous ferez ainsi la découverte d’autres domaines appartenant à l’entreprise ciblée, vous permettant de récupérer encore plus d’adresses email et d’autres informations…

Maltego est un outil vraiment très complet qui propose bien plus de fonctionnalités que celles présentées ici : je ne les aborderai pas et vous invite à tester ce logiciel bien sympathique !

Pour les barbus, mordus de la ligne de commande : recon-ng

Il faut tout d’abord installer cet outil :

git clone https://LaNMaSteR53@bitbucket.org/LaNMaSteR53/recon-ng.git

Puis le lancer :

cd recon-ng ./recon-ng.py

Nous sélectionnons ensuite le module que nous souhaitons utiliser (il y en a beaucoup).

La commande info nous donne toutes les informations nécessaires à l’utilisation du module, particulièrement les options à renseigner.

J’utiliserai le module « recon/hosts/gather/http/web/google_site » et je devrai renseigner le domaine à rechercher :

set DOMAIN monentreprise.com

Le lancement du module se fait ensuite simplement à l’aide de la commande run. On obtient alors les résultats.

Recon-ng est un bon outil. Néanmoins, l’utiliser pour une reconnaissance sur des entreprises française n’est pas une très bonne idée car les modules utiles sont principalement orientés pour des entreprises étazuniennes…

Que ferait-on sans lui ? Metasploit

Comme on peut s’en douter, le couteau suisse du hacker contient des modules de reconnaissance ! 🙂

Lançons metasploit et voyons les modules qui nous seront utiles :

msfconsole > search gather

Nous utiliserons par exemple « auxiliary/gather/search_email_collector », que nous configurons avec le nom de domaine de l’entreprise ciblée.

Après avoir lancé l’exécution du module avec la commande run nous obtenons les résultats.

Je vous invite, bien entendu, à tester les autres modules de reconnaissance de metasploit. Je les trouve personnellement plus faciles d’utilisation que ceux de recon-ng.

Spiderfoot

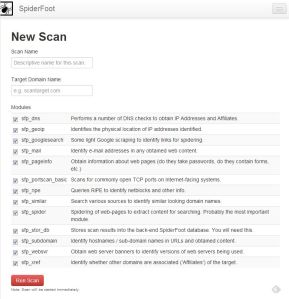

J’ai croisé par hasard sur Internet cet outil fonctionnant sous Windows et Linux (je n’ai pas réussi –ni beaucoup cherché– à le lancer sous Kali Linux).

C’est un outil très simple d’utilisation que je vous invite à tester : http://www.spiderfoot.net/

Si, comme moi, vous laissez tout sélectionné, prévoyez un casse-croûte car le traitement peut être long 🙂

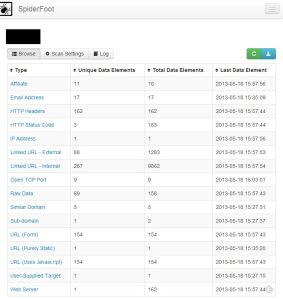

Après de longues minutes (heures ?) d’attente, voici le résultat. Notez que vous pouvez voir les résultats d’un scan en cours.

- 17 adresses email

- 5 domaines similaires

- 1 adresse IP

- 12 domaines affiliés

- etc.

Chaque résultat est précis et pertinent. Les données récupérées sont une vraie mine d’or pour une analyse approfondie hors ligne (header HTTP, données brutes, liens internes ou externes, etc.)

Un outil léger (5Mo), portable (sans installation), pertinent, donc incontournable ! (un peu lent pour une analyse complète)

Affiner un peu les résultats : quelques sites Internet

Une fois en possession d’un nom ou d’une adresse mail, vous pouvez utiliser des sites comme 123people pour trouver des pages facebook / copaindavant / linkedin et j’en passe.

Vous pourrez ainsi connaître les centres d’intérêt des employés de l’entreprise, du RH ou des dirigeants ! Bref, toutes les informations nécessaires à l’usurpation de leur identité (ce qui est illégal, je le rappelle), ou à l’entrée dans leurs petits papiers.

Il existe beaucoup de sites similaires plus ou moins bien fait : http://www.similarsitesearch.com/alternatives-to/123people.com

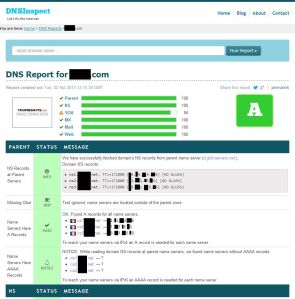

Si vous êtes en possession de l’adresse d’un site Web, vous pouvez toujours obtenir les informations publiques qui lui sont rattachées (administrateur, adresse IP, sous domaines, serveurs DNS, etc.), à l’aide de sites comme dnsinspect. Ces informations vous seront très utiles pour dresser une cartographie du réseau que vous ciblez.

Bien entendu, n’oubliez pas Facebook, Google+ ou tout autre réseau social. Les amis de vos amis pourront peut-être vous ouvrir des portes !

Conclusion

L’étape de reconnaissance peut être très longue si elle est bien faite. Heureusement, de nombreux outils sont là pour nous aider !

Certains sont payants, d’autres gratuits ; sous Windows, sous Linux, d’autres en ligne. Il y en a pour tous les goûts et toutes les bourses… 😉

Je n’ai abordé ici que la reconnaissance passive, c’est à dire récolter les informations accessibles publiquement sur Internet. Vous n’avez que très peu de risques de vous faire repérer à ce niveau et, de toute manière, vous ne faites rien d’illégal.

Parce que je n’ai pas la science infuse : sources

- http://resources.infosecinstitute.com/awesome-modules-of-recon-ng-used-for-web-recon-testing/

- http://www.spiderfoot.net/

- http://www.coyotus.com/viewtopic.php?id=374

- http://korben.info/extraire-donnee-pages-web.html

- https://www.paterva.com/web6/

- https://bitbucket.org/LaNMaSteR53/recon-ng/wiki/Home#!getting-started

- http://bhanumudigonda.blogspot.fr/2013/03/discover-contacts-and-domains-with.html

Très interessant je dois dire ! Je ne connaissais pas ces méthodes ^^

Ps : Force pas trop sur les yeux hein 😉

De nombreux articles très intéressants, je ne m’en lasse pas, merci pour tout ce boulot.

Un articles sur les DOS/DDOS/DrDOS serait très intéressant. En espérant voir de nouveaux tuto très prochainement.

J’étais justement en perte d’inspiration, merci bien !

Le prochain article sera donc dédié au DoS/DDoS/DrDoS, la théorie et la pratique !

Avec plaisir, je suis content que l’idée vous plaise 🙂